GOODWAF防护平台防护用例:X-Forwarded-For伪造请求地址

-

2020-02-26 13:39:33

2020-02-26 13:39:33

-

浏览 4112

浏览 4112

X-Forwarded-For伪造请求地址

概念:

X-Forwarded-For是一个HTTP请求头字段,通常用于代理服务器将原始客户端的IP地址发送给目标服务器。它的格式类似于:X-Forwarded-For: client1, proxy1, proxy2。在这里,client1是原始客户端的IP地址,proxy1和proxy2是中间代理服务器的IP地址。这个字段的目的是让目标服务器能够获知请求的真实来源。

然而,由于HTTP请求头是可伪造的,攻击者可以在X-Forwarded-For字段中伪造IP地址。这可能会引发一些安全问题。例如,攻击者可以伪造一个IP地址,使目标服务器误以为请求来源于该IP地址,从而绕过某些访问控制机制或进行欺骗性的行为。

这种伪造请求地址的概念被称为IP欺骗或IP伪造。它可以用于隐藏真实的请求来源、绕过IP限制、绕过访问控制或进行其他滥用行为。

对于开发人员和服务器管理员来说,重要的是要意识到X-Forwarded-For字段可能被伪造,并采取相应的安全措施来验证和过滤这个字段中的IP地址,以防止潜在的攻击。

核心原理

GOODWAF防御X-Forwarded-For伪造请求是基于对请求头的分析和验证。

当客户端向服务器发送请求时,请求头中的信息包含了一系列的字段,其中之一就是X-Forwarded-For。攻击者可以通过伪造请求头的X-Forwarded-For字段来隐藏攻击者的真实IP地址,从而绕过一些基于IP地址的安全防护机制。

GOODWAF进行X-Forwarded-For伪造请求的部分防御原理如下:

1.解析和检查:GOODWAF会对请求头进行解析,并检查X-Forwarded-For字段的合法性和一致性。它会验证字段中的IP地址是否有效和真实,以及整个请求的X-Forwarded-For字段是否与其他请求头和实际连接信息相符合。

2.异常检测:GOODWAF会检测和分析请求中的异常模式和行为,例如频繁变化的X-Forwarded-For值、重复的IP地址、违反正常顺序的IP地址等。这些3.IP验证:GOODWAF可以结合其他安全机制,如IP黑名单、白名单、IP地理4.溯源机制:GOODWAF可以利用内部的溯源机制,跟踪并追溯请求的真实来源,以便确认请求是否经过伪造或替代。

通过这些防御措施,GOODWAF可以有效检测和防御X-Forwarded-For伪造请求,确保服务器得到正确的客户端IP地址,并识别和阻止恶意攻击。

功能开启:

拦截测试:

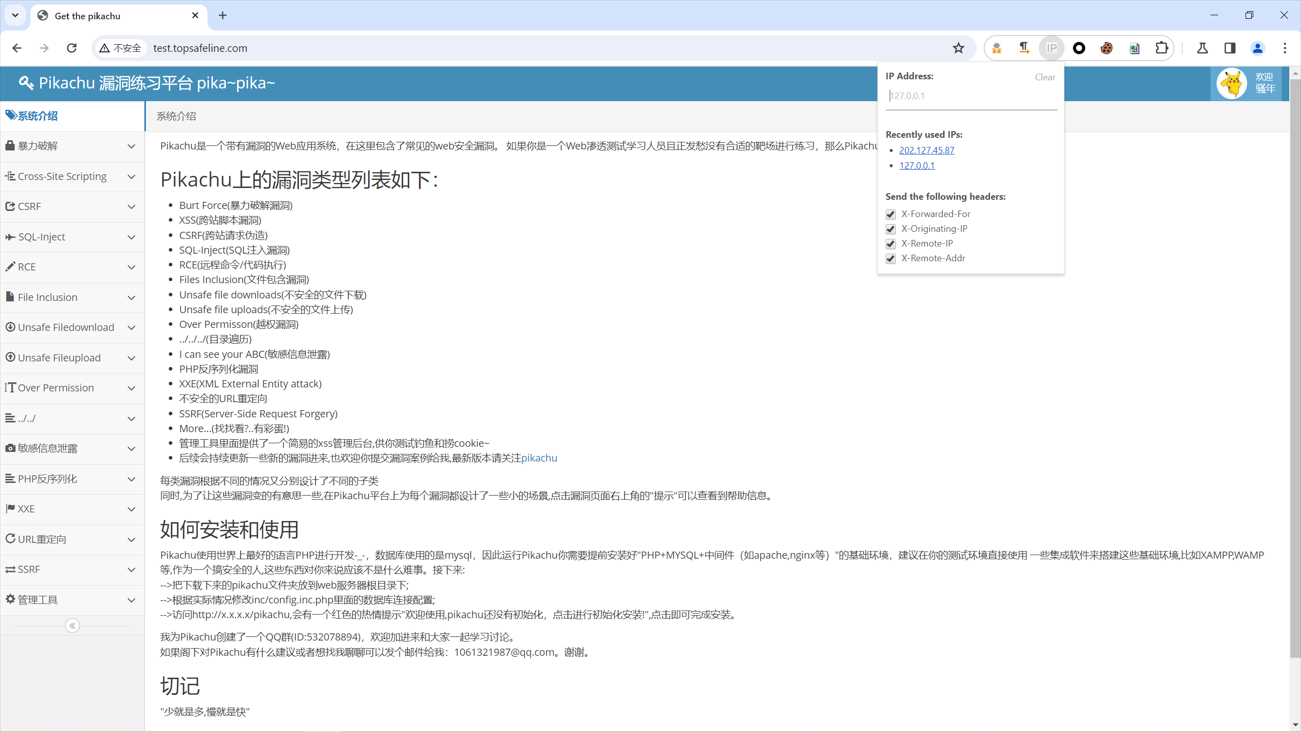

部署GOODWAF后,首先不进行X-Forwarded-For伪造,正常请求:成功响应。

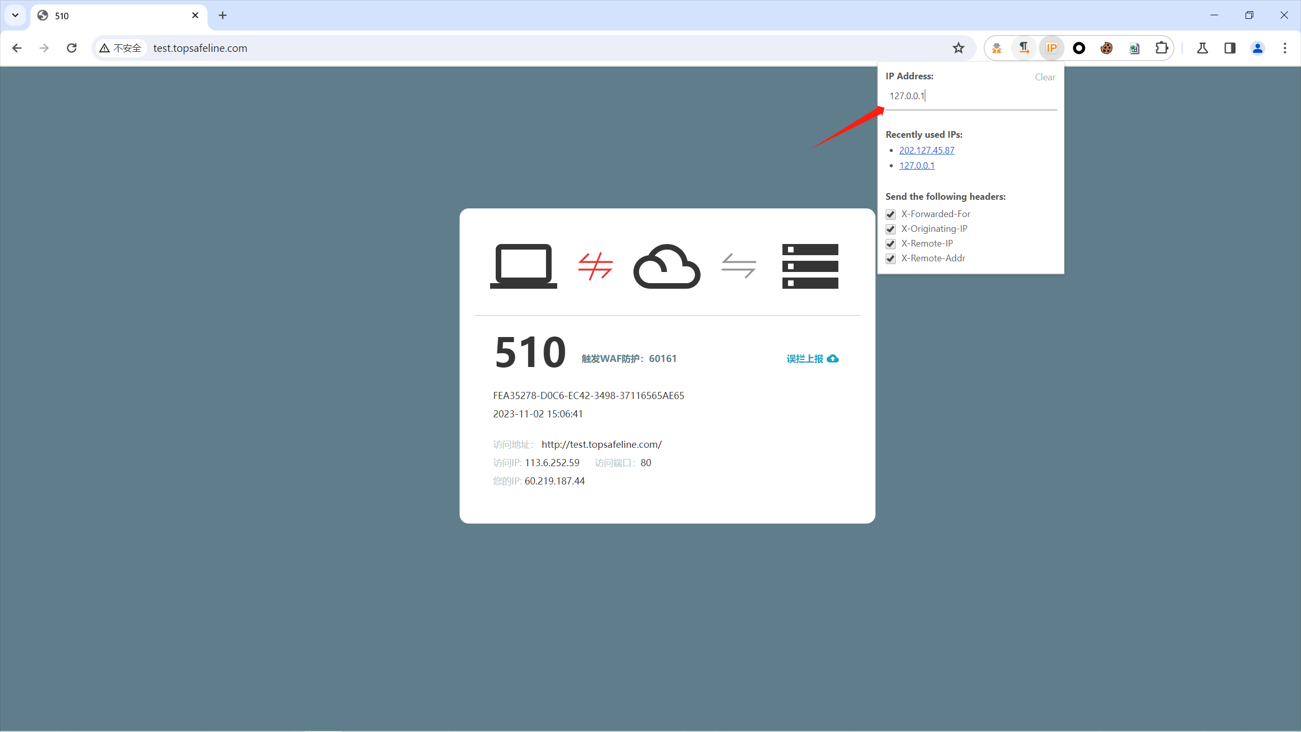

但进行X-Forwarded-For伪造地址,将地址伪造为127.0.0.1时,请求被GOODWAF拦截。

- 上一篇:没有了

- 下一篇:GOODWAF防护平台防护用例:阻止自动化暴力破解、爬虫等攻击。

-

销售

成为合作伙伴 联系销售: 13486113273155457792121348611049213845109681 -

入门

免费版 付费版 白皮书 -

社区

小红书 -

开发人员

技术资源 Goodwaf Workers AI算法系统 -

支持

支持 Goodwaf 状态 合规性 -

公司

关于Goodwaf 我们的团队 新闻

0

0