GOODWAF防护平台防护用例:SQL注入拦截

-

2020-02-26 13:47:00

2020-02-26 13:47:00

-

浏览 11426

浏览 11426

SQL注入

概念

SQL注入式攻击技术,一般针对基于Web平台的应用程序.造成SQL注入攻击漏洞的原因,是由于程序员在编写Web程序时,没有对浏览器端提交的参数进行严格的过滤和判断。用户可以修改构造参数,提交SQL查询语句,并传递至服务器端,从而获取想要的敏感信息,甚至执行危险的代码或系统命令。

GOODWAF可以有效地拦截SQL注入漏洞。GOODWAF的防护机制主要包括以下几个方面:

1. 请求过滤:GOODWAF会检查应用程序中的所有传入请求,包括URL、参数和请求体。它使用各种规则和模式匹配方法,来检查是否存在可能的SQL注入攻击代码。

2. 攻击特征检测:GOODWAF会根据已知的SQL注入攻击特征和模式,例如常见的攻击语法、关键字或字符串,来识别和拦截恶意的SQL注入攻击。

3. 参数化查询和语句格式化:GOODWAF可以自动对应用程序的数据库查询进行参数化,从而消除SQL注入漏洞。通过将用户输入作为参数传递给预编译的查询或使用数据库语句格式化函数,GOODWAF可以确保输入数据被正确地处理和转义,从而防止注入攻击。

4. 行为分析:GOODWAF可以分析应用程序的正常行为模式,并建立基于这些行为的规则和策略。当检测到异常的SQL查询行为模式时,可能是SQL注入攻击的迹象,GOODWAF可以及时拦截并采取相应的防御措施。

5. 白名单和黑名单:GOODWAF可以维护一个白名单和黑名单,用于指定受信任和可疑的IP地址、用户或请求。通过配置白名单和黑名单规则,GOODWAF可以限制只允许可信的请求通过,并阻止潜在的SQL注入攻击。

总体而言,GOODWAF具有强大的规则引擎、攻击特征库和行为分析机制,通过实时检测和拦截恶意SQL注入攻击,提供对Web应用程序的有效保护。

功能开启:

拦截测试

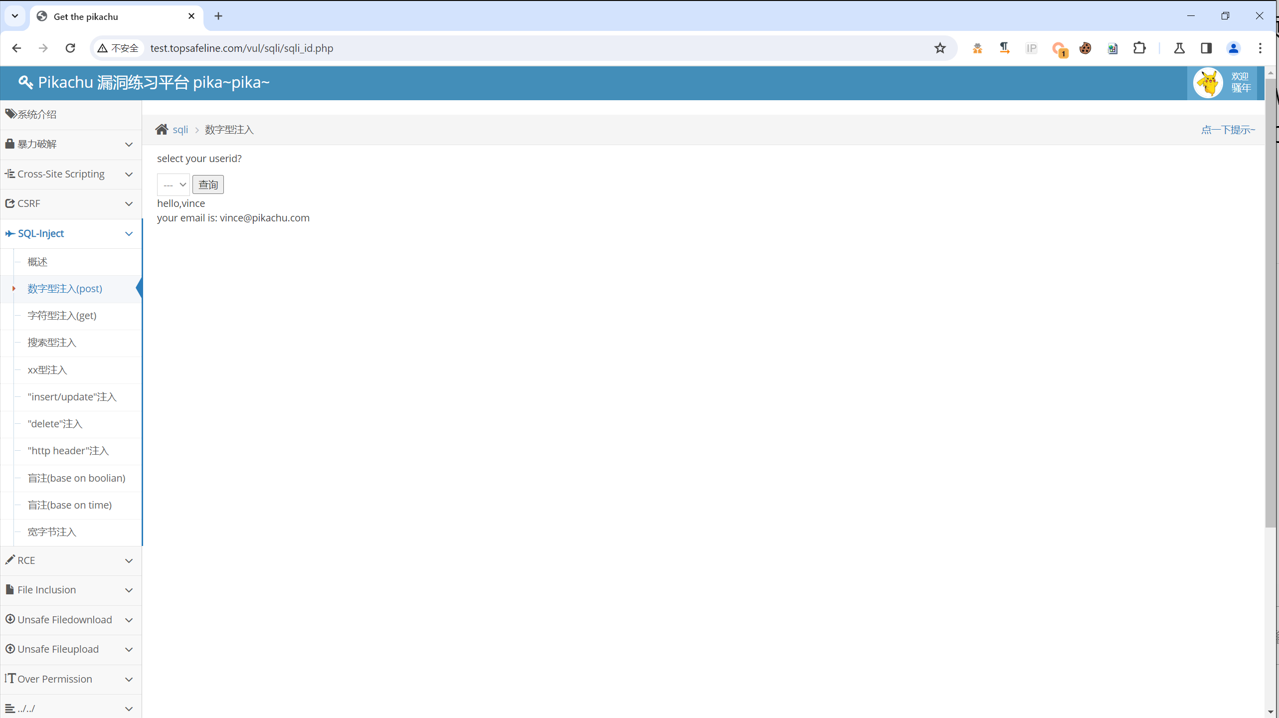

正常请求——演示常见数字型sql注入

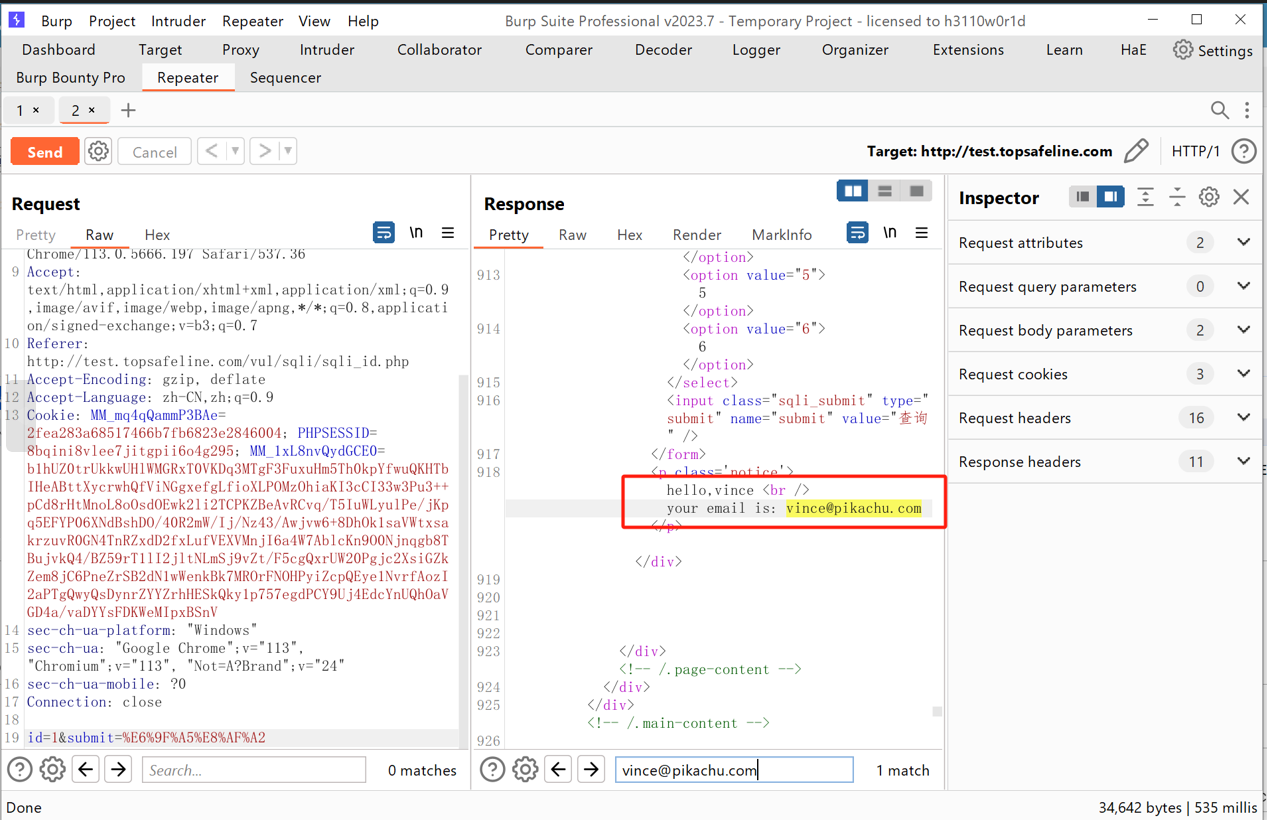

未添加GOODWAF站点使用sql语句进行注入:成功注入

获取数据库中所有用户名

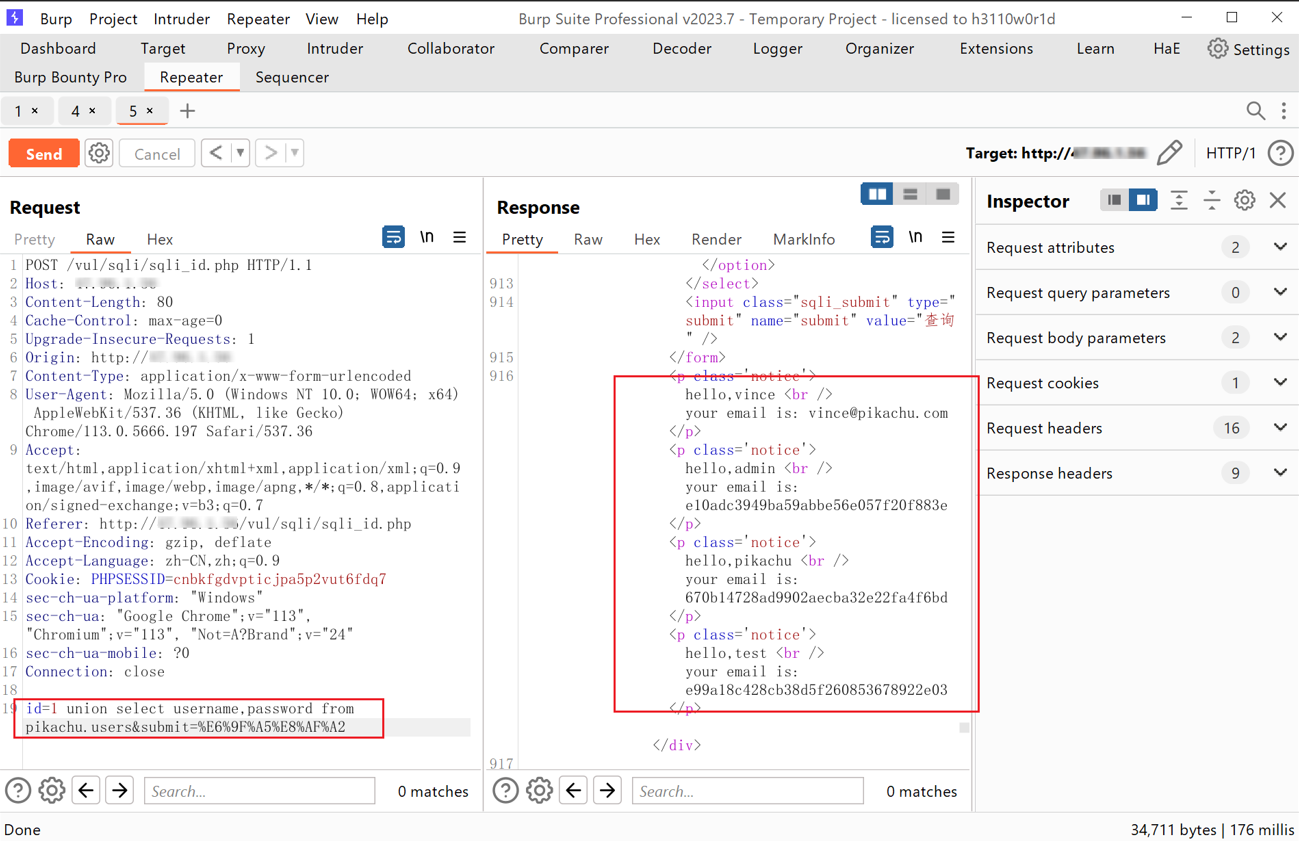

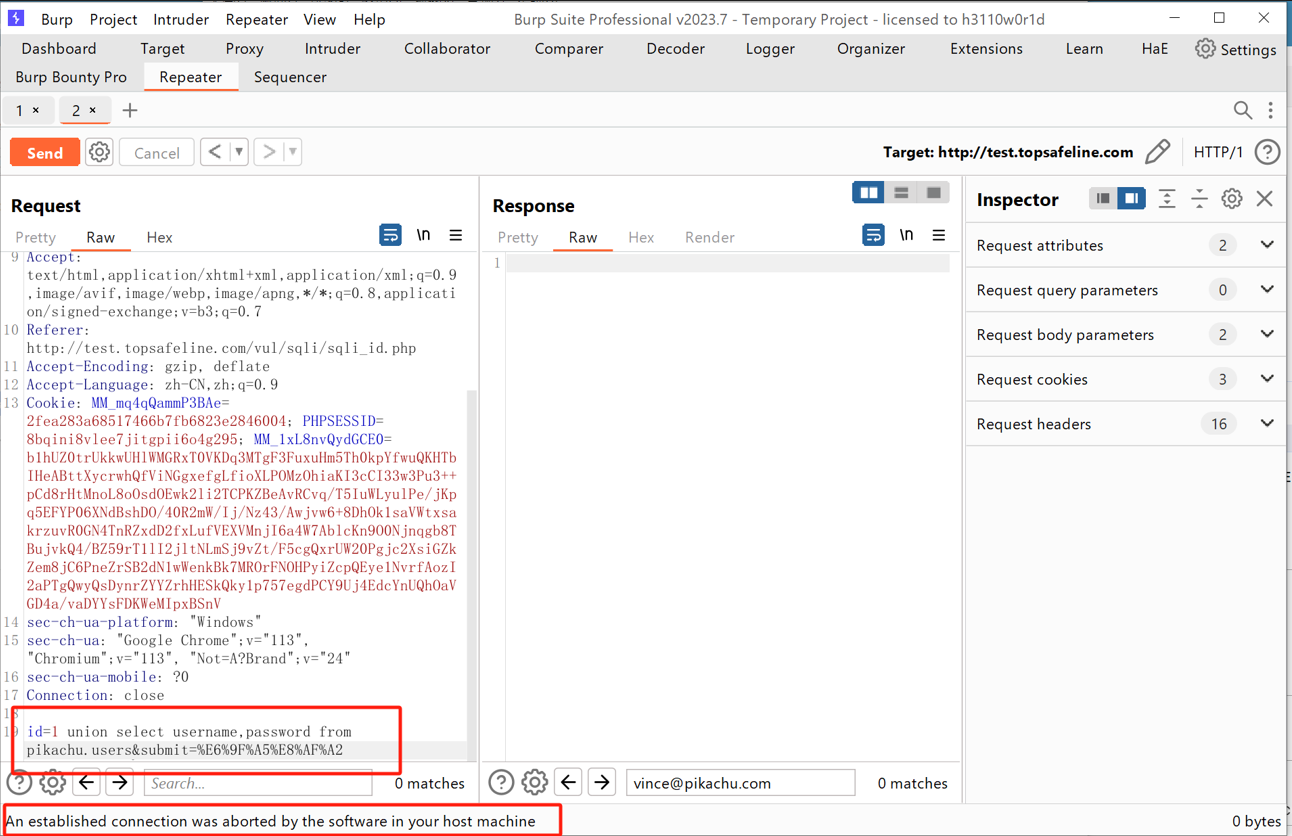

已添加GOODWAF站点使用sql语句进行注入:请求拦截

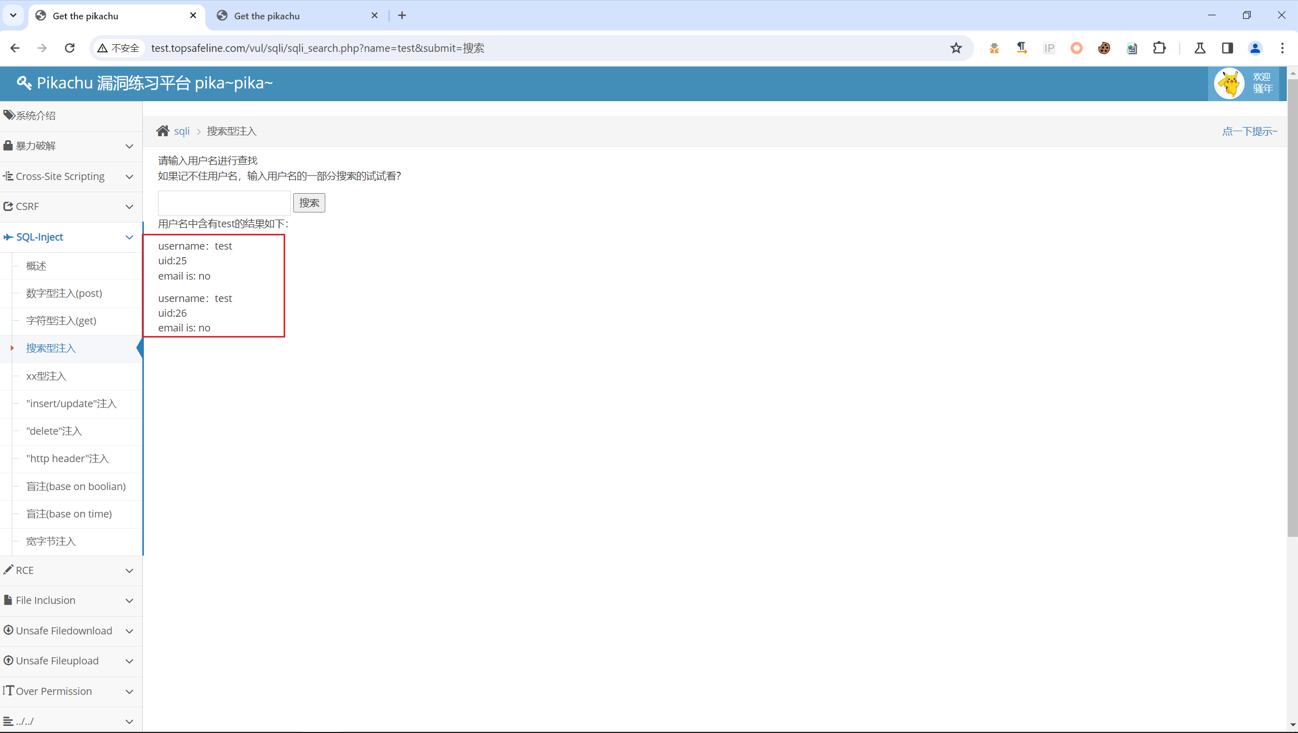

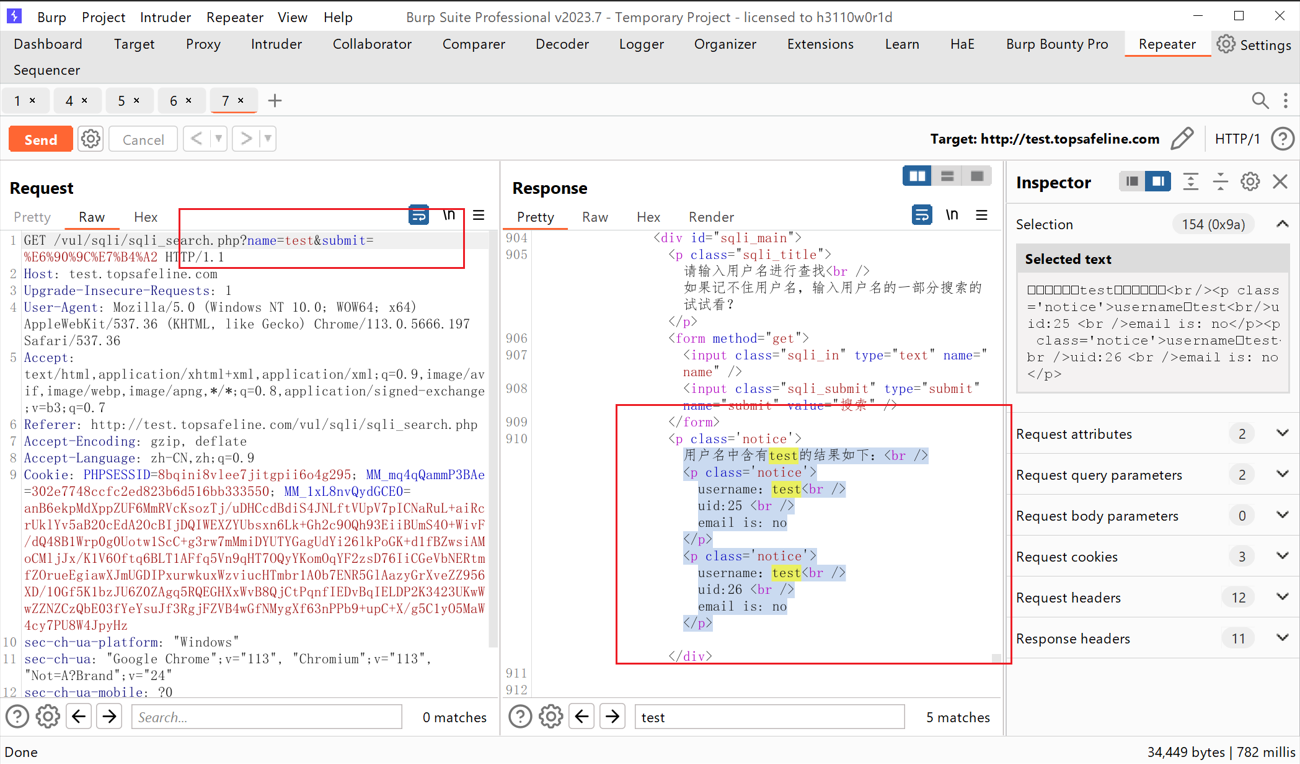

正常请求——演示常见搜索型sql注入

未添加GOODWAF站点使用sql语句进行注入:成功注入

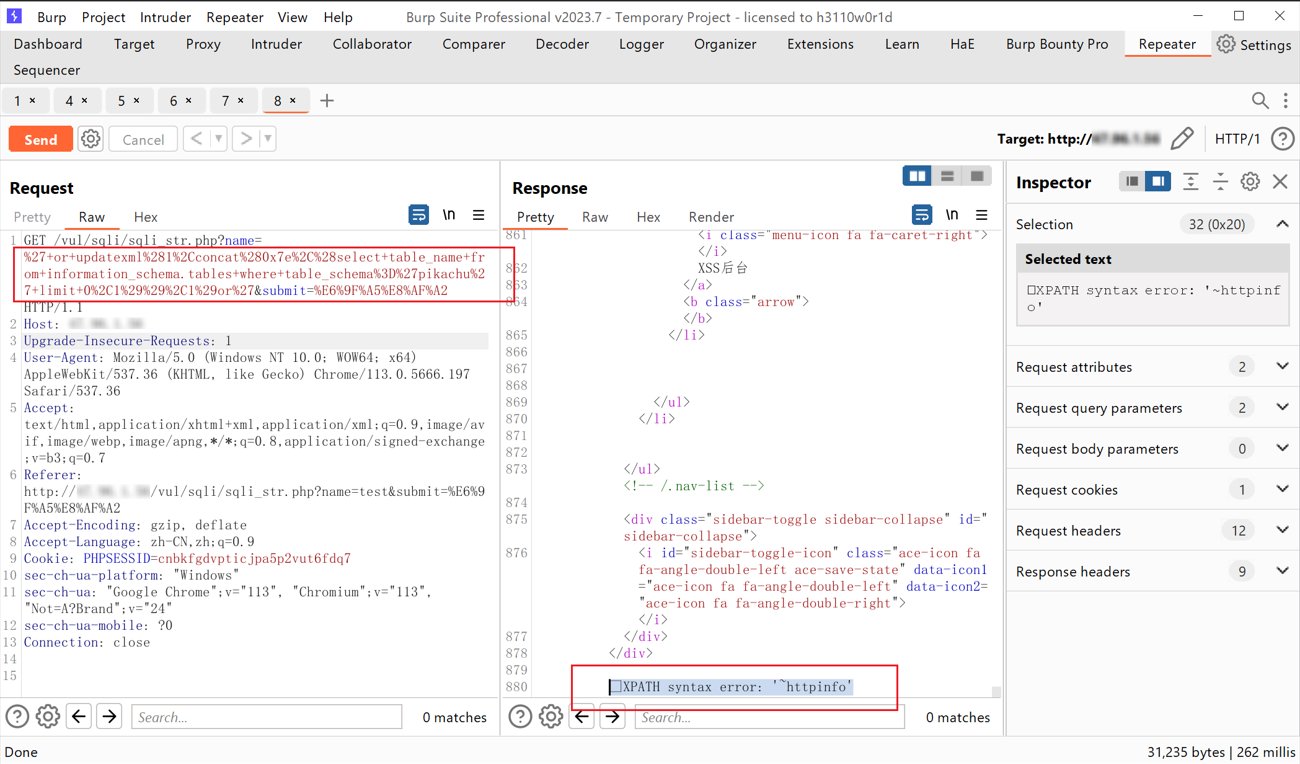

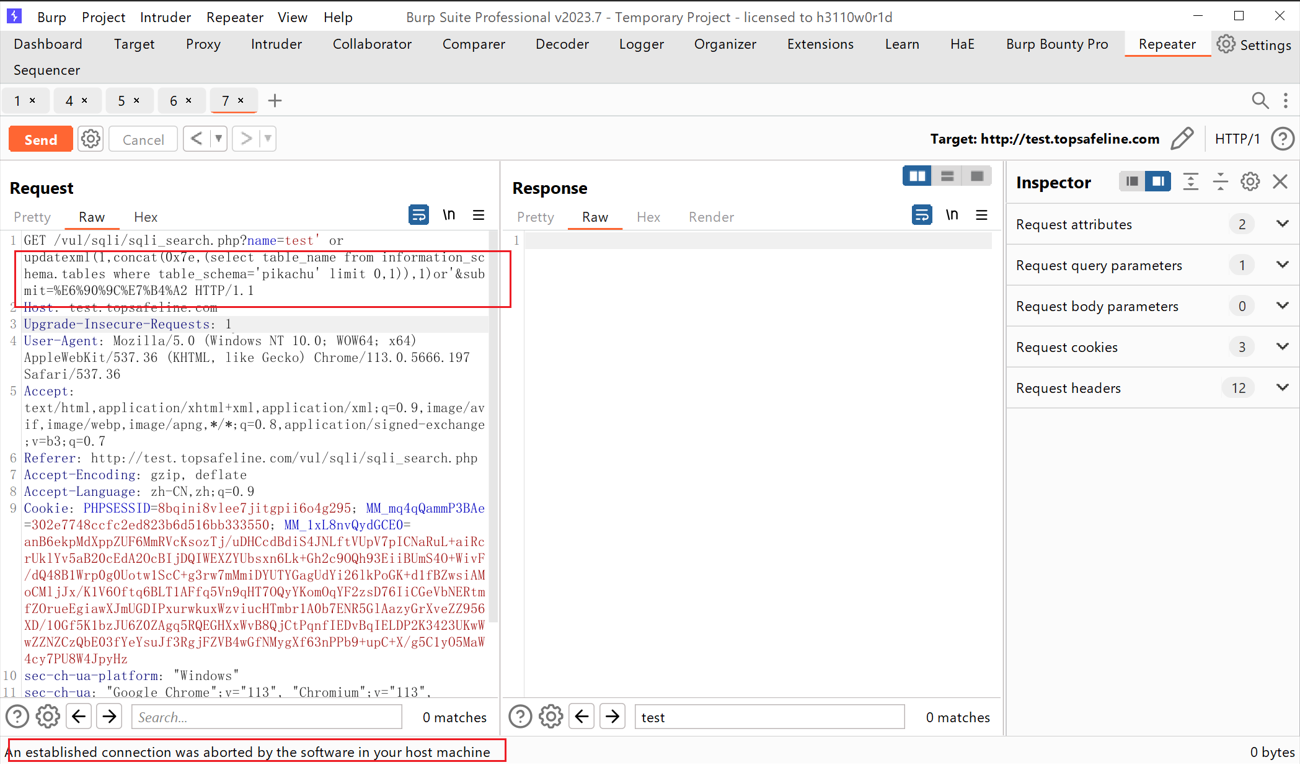

已添加GOODWAF站点使用sql语句进行注入:请求拦截

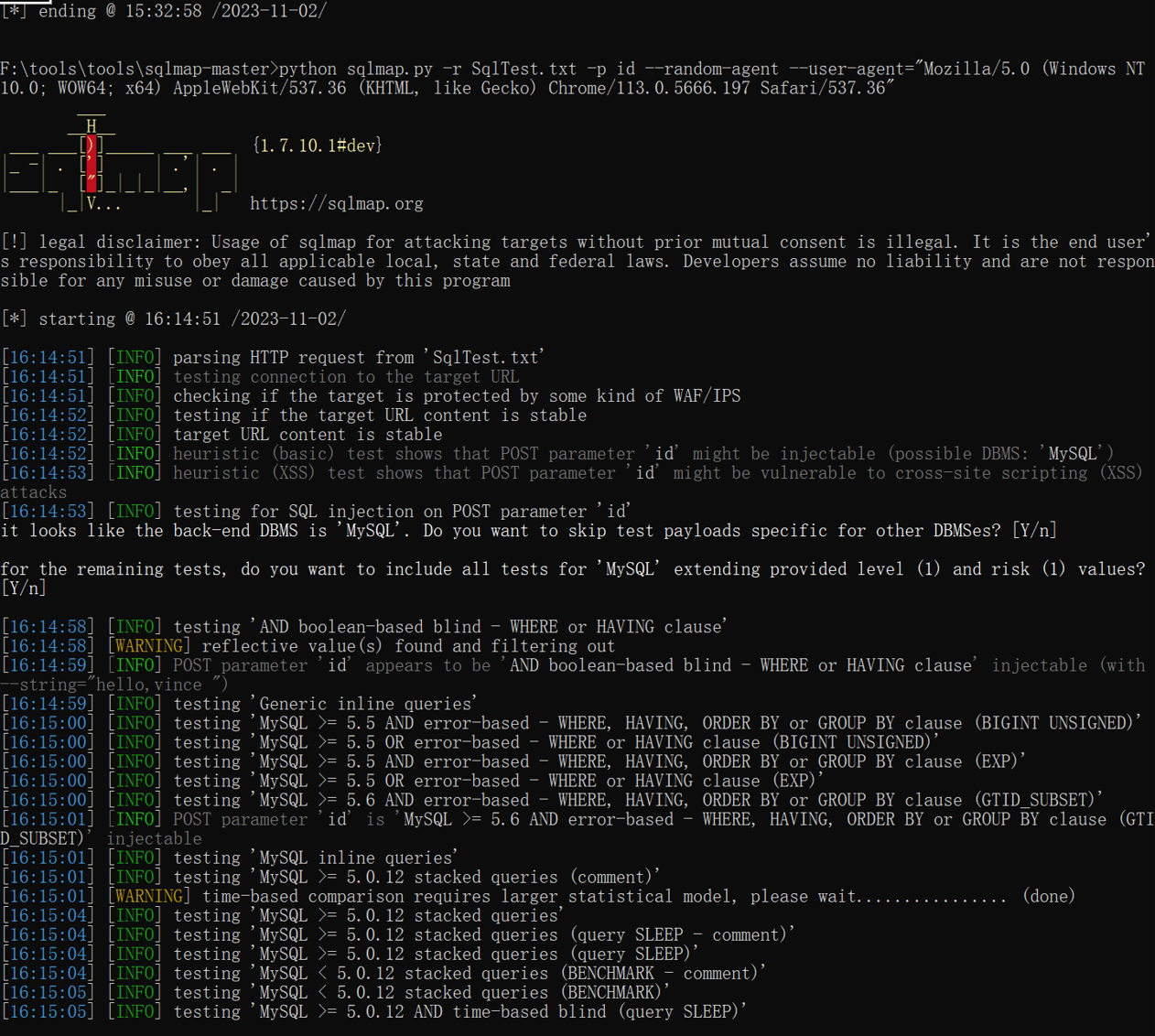

未添加GOODWAF站点使用专用SQL注入工具sqlmap测试:无拦截成功获取数据库。

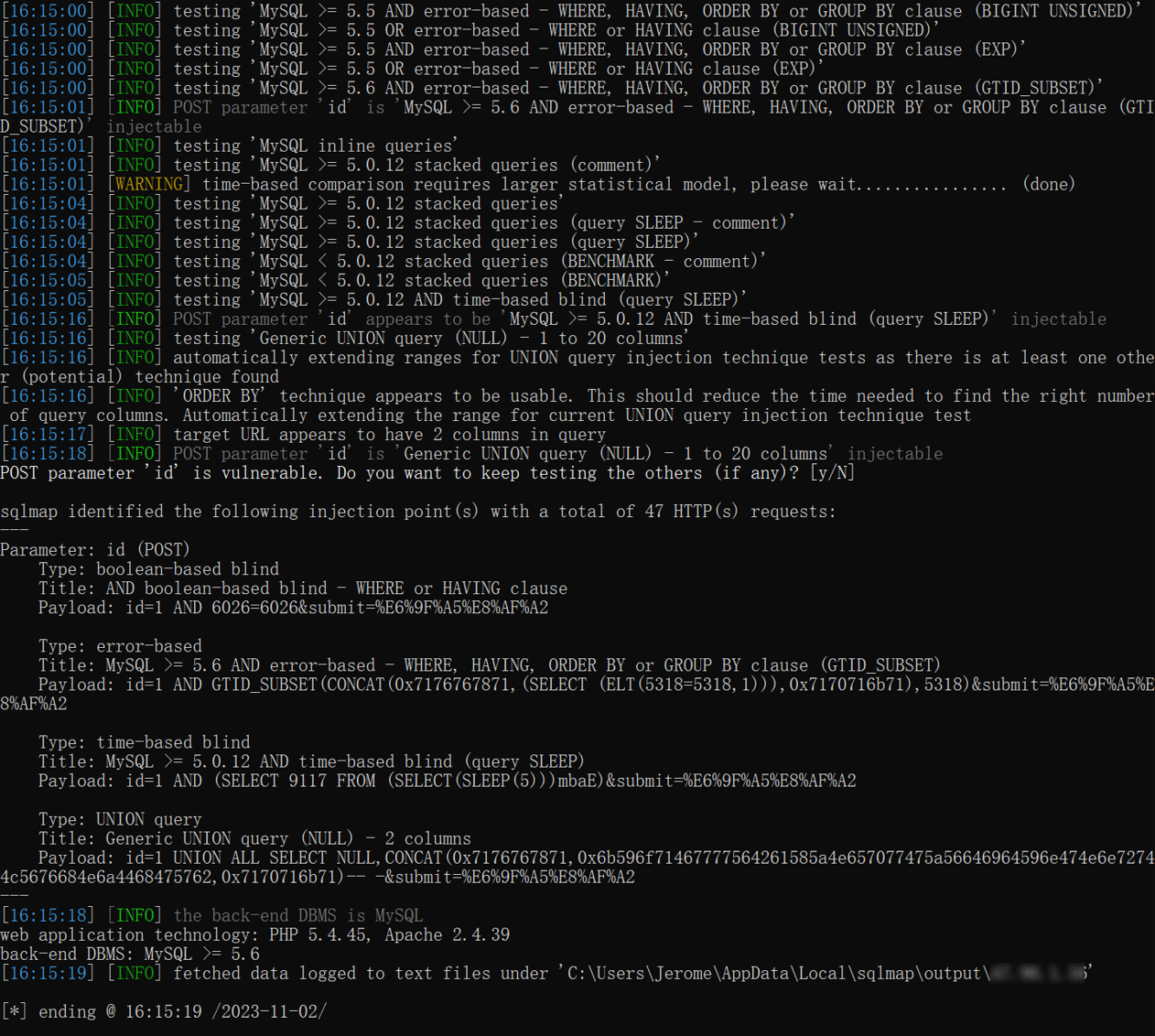

未添加GOODWAF站点再次使用绕过脚本--tamper深度测试:例如对给定的payload全部字符使用Base64编码绕过检测;无拦截成功获取数据库。

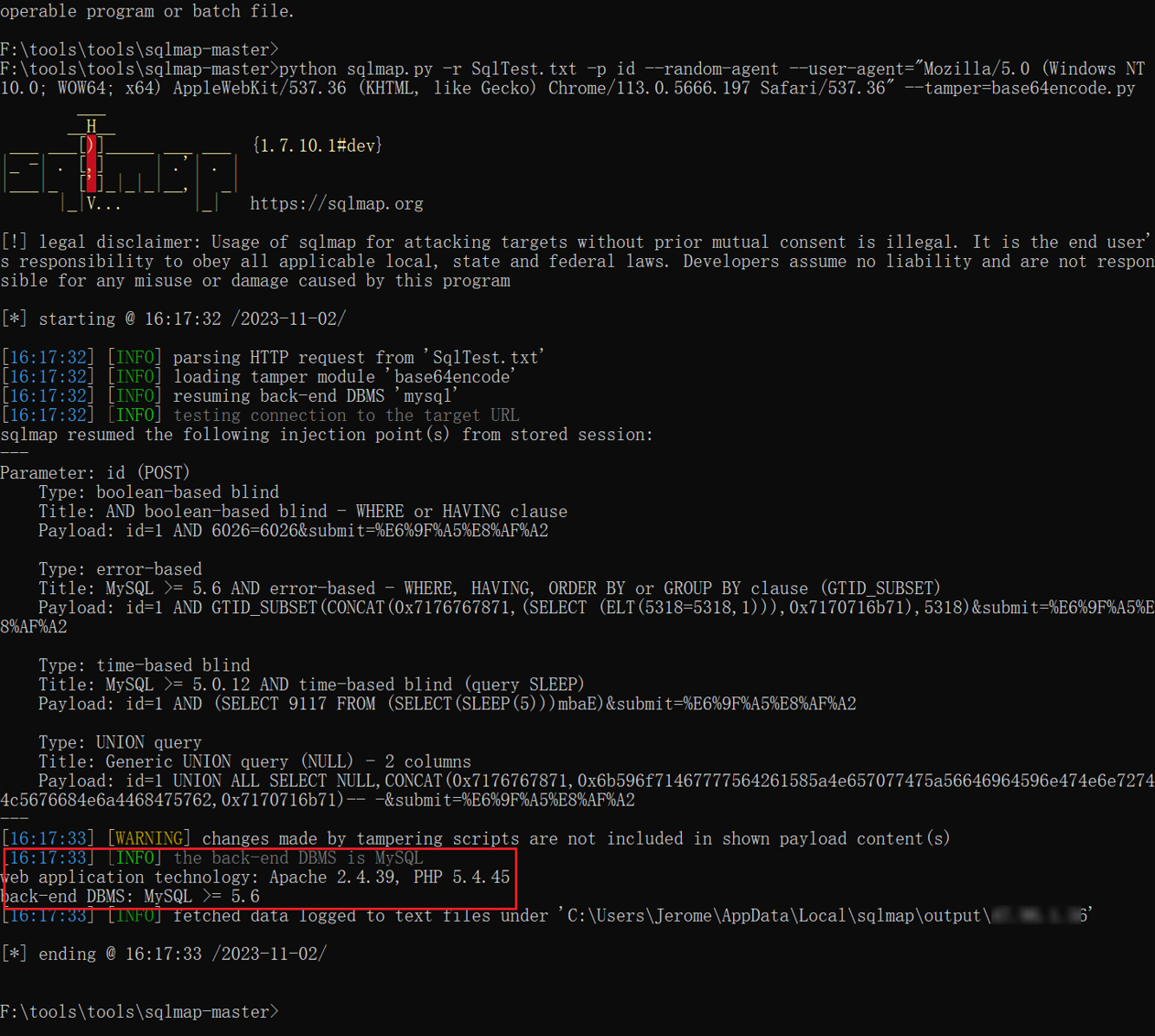

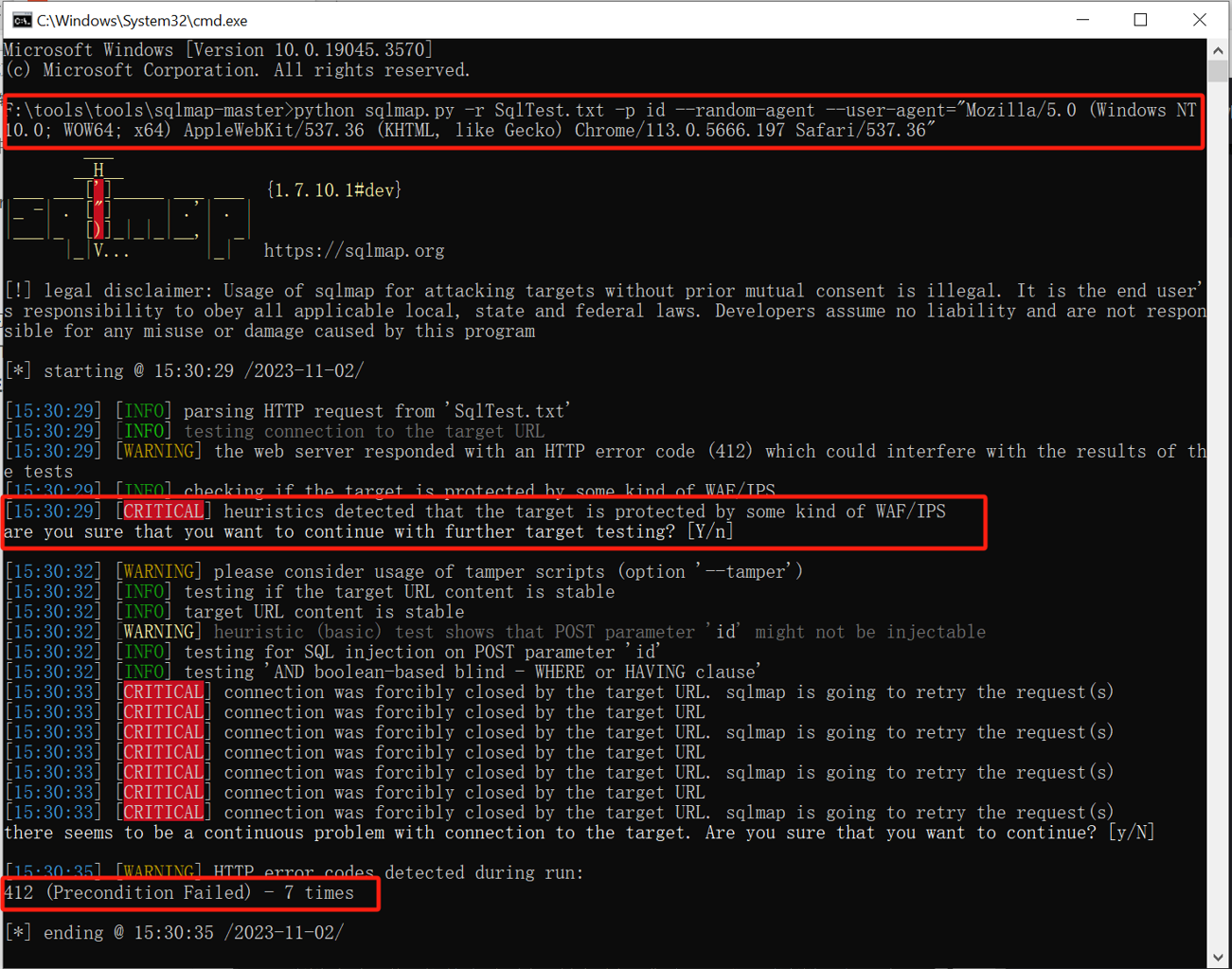

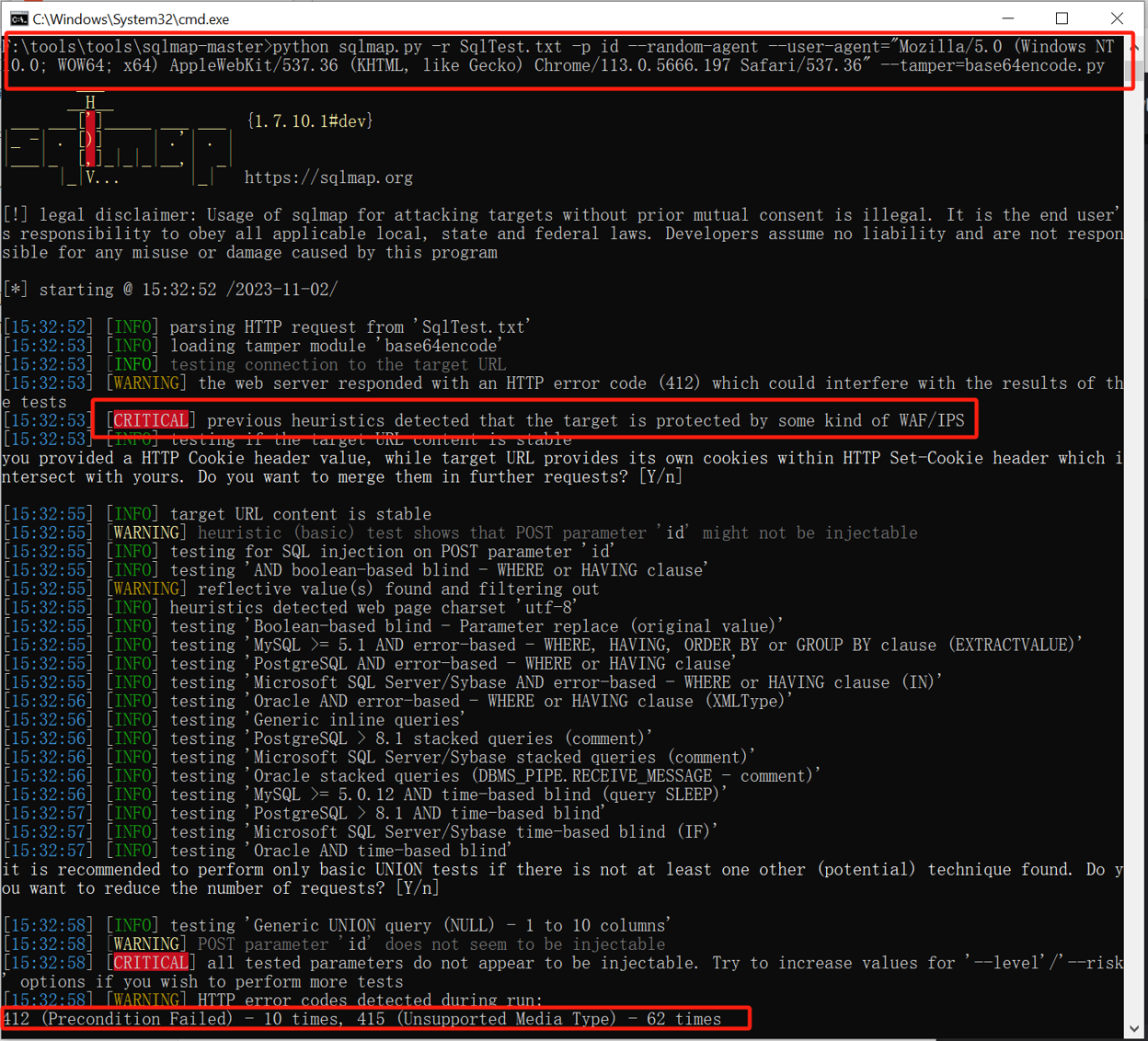

已添加GOODWAF站点使用专用SQL注入工具sqlmap测试:waf拦截(检测到waf并拦截注入请求返回412状态码)。

已添加GOODWAF站点再次使用绕过脚本--tamper深度测试:例如对给定的payload全部字符使用Base64编码绕过检测。(检测到waf并拦截注入请求返回412状态码)

-

销售

成为合作伙伴 联系销售: 13486113273155457792121348611049213845109681 -

入门

免费版 付费版 白皮书 -

社区

小红书 -

开发人员

技术资源 Goodwaf Workers AI算法系统 -

支持

支持 Goodwaf 状态 合规性 -

公司

关于Goodwaf 我们的团队 新闻

0

0