GOODWAF防护平台防护用例:CC攻击拦截

-

2020-02-26 13:55:32

2020-02-26 13:55:32

-

浏览 9643

浏览 9643

CC攻击拦截

概念

CC攻击(也称为协议攻击或拒绝服务攻击)是指针对网络服务器、网络设备或网络资源的恶意行为,旨在超过目标系统的处理能力,从而导致服务不可用或响应速度显著下降。

CC代表"Concentrated (or Continuous) or Common Characteristics",指的是攻击者的行为集中在特定的目标上,或者攻击使用了一些公共的特征。

CC攻击的原理是通过发送大量的请求到目标服务器,超过其处理能力的限制。攻击者可以使用多种方式进行CC攻击,包括但不限于以下几种:

HTTP Flood:攻击者发送大量的恶意HTTP请求到目标服务器,以耗尽服务器的资源(如处理器、内存或带宽)。

SYN Flood:攻击者发送大量的SYN包到目标服务器,通过占用服务器的连接资源,使其无法响应合法的请求。

DNS Amplification:攻击者利用存在放大效应的DNS协议,向开放的DNS服务器发送请求,使其向目标服务器发送大量响应数据,造成目标服务器负载过高。

UDP Flood:攻击者发送大量的UDP包到目标服务器,以占用目标服务器的网络带宽和处理能力。

Slowloris:攻击者发送大量的半开连接到目标服务器,通过将连接保持在一半打开状态,消耗服务器资源并延迟其他用户的访问。

CC攻击可能会导致目标服务器服务不可用,给业务造成严重影响。为防止CC攻击,服务器管理员可以采取一些防御措施,如实施防火墙规则、使用流量限制机制、使用DDoS防护服务、配置负载均衡等。

核心原理

GOODWAF结合CDN(Content Delivery Network)可以提供有效的CC攻击防护。对于GOODWAF的部分核心操作理念如下:

1. 请求分发:CDN作为一种分发式网络,它可以将用户的请求引导到最近的边缘节点,这些节点位于全国各地,使得用户对访问目标网站能够获得更快的响应速度和更好的用户体验。

2. 流量过滤:CDN会对传入的流量进行筛选,并通过GOODWAF的一些内置规则(如IP源地址、请求频率、请求带宽等)快速判断请求是否可能涉及CC攻击,以便于对恶意请求及时阻止。

3. WAF防护:如果未知请求被标识为可能的CC攻击,那么CDN将会该请求转发到后端的GOODWAF。GOODWAF会对其进行更深入的分析和检测,以确定请求的真实性,并识别潜在的攻击行为,如异常的请求频率、非法的请求参数等。

4. 自动阻止:一旦GOODWAF确定请求为恶意的CC攻击,它可以自动阻止该请求或将其转发到一个虚假的响应(如403页面等),以保护后端服务器免受过多的请求。

5. 动态IP封堵:GOODWAF可以根据攻击行为特征,通过动态IP封堵功能自动封锁恶意IP地址,阻止其进一步访问。

GOODWAF通过结合CDN,实现分布式防御,将流量在全国各个边缘节点进行处理和过滤,减轻后端服务器的负载,并及时识别和阻止CC攻击。这种结合可以提供更高的容量和弹性,以应对大规模的攻击流量,同时保持网站或应用程序的正常运行。

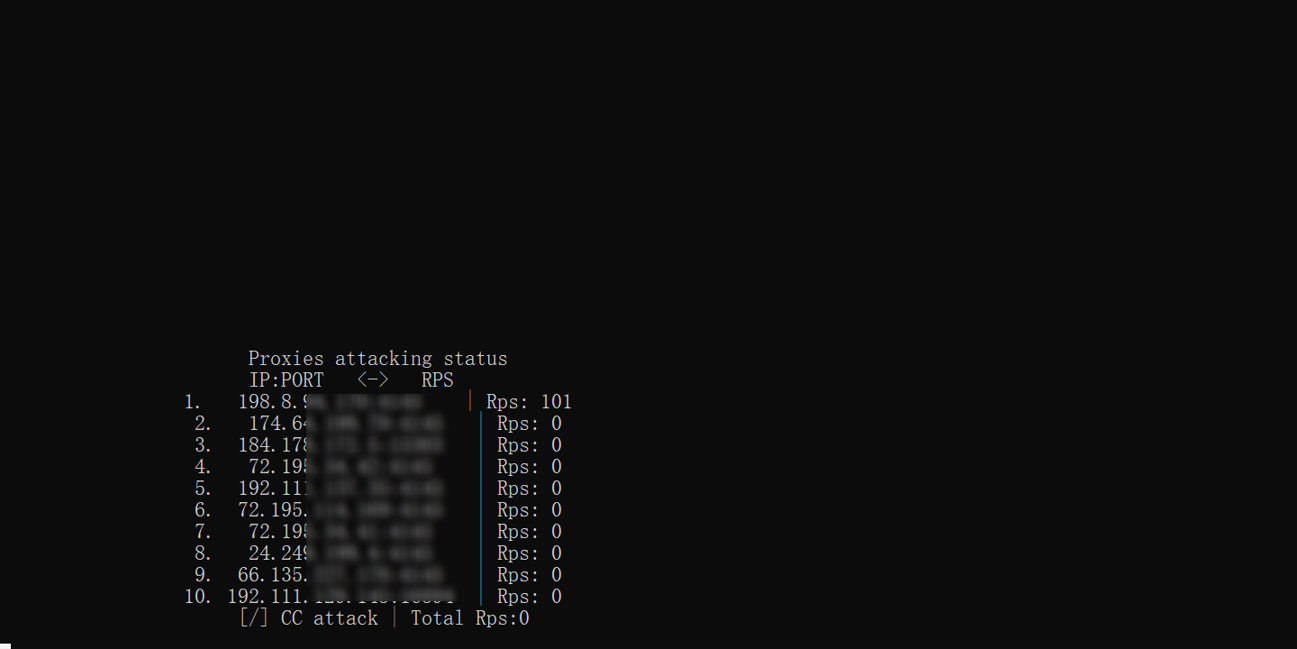

当部署GOODWAF防护后,测试CC攻击通过短时间内发起的大量请求:

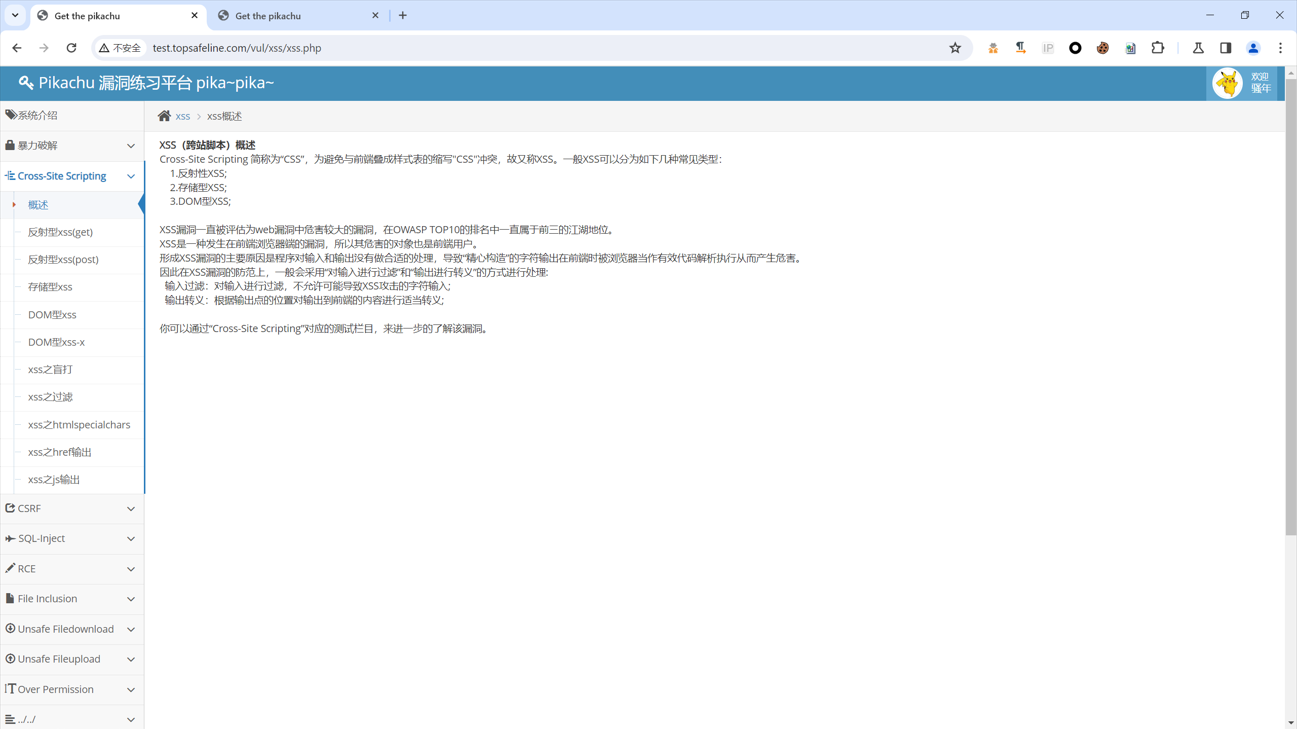

GOODWAF机制触发,将恶意流量自动阻止,网站依然正常访问:

-

销售

成为合作伙伴 联系销售: 13486113273155457792121348611049213845109681 -

入门

免费版 付费版 白皮书 -

社区

小红书 -

开发人员

技术资源 Goodwaf Workers AI算法系统 -

支持

支持 Goodwaf 状态 合规性 -

公司

关于Goodwaf 我们的团队 新闻

0

0