-

防御全面 预置丰富的攻击特征签名库,可检测数十类的通用Web攻击特征,轻松阻断多种Web攻击。

防御全面 预置丰富的攻击特征签名库,可检测数十类的通用Web攻击特征,轻松阻断多种Web攻击。 -

配置灵活 内置丰富的策略配置项,可根据自身业务特点灵活制定精细化防护规则,满足专业安全运维需求。

配置灵活 内置丰富的策略配置项,可根据自身业务特点灵活制定精细化防护规则,满足专业安全运维需求。 -

技术领先 领先的语义+正则+AI(人工智能)三引擎架构,精准识别多种威胁,大幅提升威胁检出率。

技术领先 领先的语义+正则+AI(人工智能)三引擎架构,精准识别多种威胁,大幅提升威胁检出率。 -

零部署、零改造 一键接入,快速开通服务,5分钟即可完成全部安全策略配置,更快防护网站系统安全。

零部署、零改造 一键接入,快速开通服务,5分钟即可完成全部安全策略配置,更快防护网站系统安全。

-

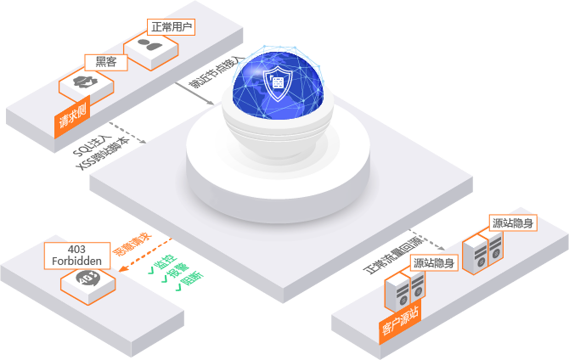

防护OWASP攻击 防护SQL 注入、XSS 跨站脚本、Webshell上传、反序列化漏洞、XXE攻击等。

防护OWASP攻击 防护SQL 注入、XSS 跨站脚本、Webshell上传、反序列化漏洞、XXE攻击等。 -

精准访问控制 基于丰富的字段和逻辑条件组合,打造强大的精准访问控制策略。

精准访问控制 基于丰富的字段和逻辑条件组合,打造强大的精准访问控制策略。 -

防护可视化数据 详细的防护日志查询,可实时展示Web攻击信息(如攻击趋势、攻击详情、攻击类型、攻击来源等)和拦截情况。

防护可视化数据 详细的防护日志查询,可实时展示Web攻击信息(如攻击趋势、攻击详情、攻击类型、攻击来源等)和拦截情况。 -

Bot行为管理 精准识别爬虫Bot流量,并提供蜜网、观察、阻断、封禁、人机识别等多种管控手段。

Bot行为管理 精准识别爬虫Bot流量,并提供蜜网、观察、阻断、封禁、人机识别等多种管控手段。 -

页面加速 支持后缀名、精准匹配、模糊匹配、目录、游客等多种缓存类型,支持JS/CSS/HTML网页资源压缩和WebP图片优化,有效减少网络传输资源大小。

页面加速 支持后缀名、精准匹配、模糊匹配、目录、游客等多种缓存类型,支持JS/CSS/HTML网页资源压缩和WebP图片优化,有效减少网络传输资源大小。 -

双链路节点接入 支持电信、联通双链路节点接入,智能优化链路选择,防止单线路节点故障导致业务中断。

双链路节点接入 支持电信、联通双链路节点接入,智能优化链路选择,防止单线路节点故障导致业务中断。 -

IPV6改造支持 支持IPV6地址接入、改造,无需具备IPv6地址,通过接入IPV4地址就能轻松实现IPV6改造。

IPV6改造支持 支持IPV6地址接入、改造,无需具备IPv6地址,通过接入IPV4地址就能轻松实现IPV6改造。

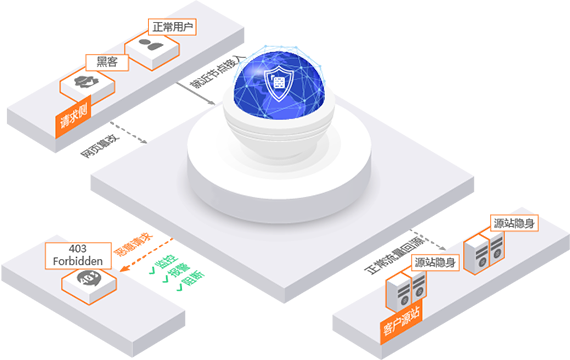

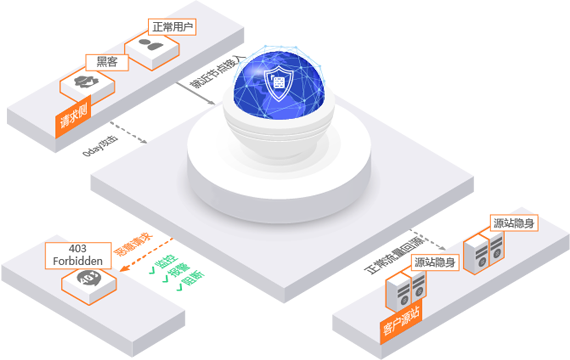

- 防数据泄露

- 防网页篡改、木马后门

- 0Day漏洞修复

- 智能规则+AI双引擎防护Web攻击,阻断黑客攻击请求,防止网站数据被拖库;

- WAF内置防撞库、暴力破解等算法防止网站用户名、密码等信息被黑客暴力猜解,防止数据泄露。

-

云WAF到底强在哪?一篇看懂企业必备的云端安全防护

查看更多>

做企业、做网站的朋友,肯定都有过这样的烦恼:怕网站被攻击、数据被窃取,又不想花大价钱搞防护!

以前大家都用传统硬件防火墙,又贵又麻烦,还要专门请人调试、值守,小公司根本扛不住。但现在不一样了,云WAF直接把这些问题都解决了,成了很多企业的“安全神器”。

先给大家说个重点:云WAF不用买硬件、不用改网络,普通人花几分钟简单配置,就能直接上线用,完全不用懂复杂的技术。

核心优势就4点,一看就懂:

✅ 智能防护够给力:AI自动识别各种网络攻击,不管是常见的SQL注入、恶意爬虫,还是偷数据的小动作,都能精准拦截,还不耽误正常用户访问。

✅ 抗造不卡顿:遇到大促、活动高峰期,网站流量暴涨也不怕,云WAF能自动扩容,稳稳接住所有访问,不卡顿、不中断。

✅ 省心又省钱:不用专人24小时盯着,防护规则自动更新,异常情况会实时提醒,省去一大笔运维成本。

✅ 合规不用愁:内置各种合规模板,一键就能满足等保、数据安全要求,不用再花时间专门整改。

总结一下:不管是小公司的官网,还是大企的业务平台,云WAF都能hold住,用最低的成本,做最稳的防护,企业数字化必备!

-

云WAF:高效便捷的云端安全防护优选

查看更多>

相较于传统硬件WAF,云WAF以云端化架构为核心,凭借便捷、智能、高效的优势,成为各类政企单位数字化运营的安全优选,无需复杂配置,就能实现全方位防护。

云WAF无需购置昂贵硬件、占用物理空间,无需专业技术团队调试,简单几步就能快速接入部署,全程轻量化操作,无论是中小型企业还是大型政企,都能快速启用,大幅降低入门门槛。其搭载的AI智能防护引擎,可实时更新威胁情报,精准拦截各类网络攻击,包括SQL注入、XSS跨站、恶意爬虫、DDoS攻击等,同时精准区分正常访问与恶意请求,低误报不影响业务正常运转。

在流量适配方面,云WAF可根据业务流量动态弹性扩容,轻松应对高峰时段的流量冲击,无需手动调整配置,保障核心业务链路稳定。运维层面,它实现了防护规则自动更新、攻击实时告警、日志自动留存,无需专人24小时值守,大幅节省人力与运维成本,同时内置多类合规模板,一键适配各类合规要求,轻松满足数据安全、等保等相关规定。

无需复杂操作,无需高额投入,云WAF兼顾防护效果与使用便捷性,适配多类业务场景,既能筑牢安全防线,又能为业务高效运转保驾护航。

-

云WAF的场景化优势:赋能多领域数字化安全

查看更多>

云WAF并非通用型防护工具,其核心优势在于能深度贴合不同领域的业务场景与安全痛点。针对政务信息化、新零售、工业互联网的专属需求,提供定制化防护能力,既筑牢安全防线,又不影响行业运营效率。

一、 政务信息化:跨域管控+合规兜底

政务信息化场景核心痛点是多部门数据协同安全、跨区域节点管控与严格合规要求。云WAF可实现多政务节点统一防护策略下发、安全日志汇总,内置政务合规模板,适配等保2.0与数据安全法规。某市级政务一体化平台启用后,靠云WAF实现12个部门数据传输加密与跨域管控,杜绝信息泄露,合规验收一次性通过。

二、 新零售:并发适配+用户数据防护

新零售行业依赖线上线下联动系统,痛点集中在大促高峰并发、用户消费数据泄露与门店管理系统安全。云WAF可弹性承接百万级并发订单,加密存储用户支付与身份信息,拦截针对门店管理系统的恶意攻击。某连锁新零售品牌启用后,成功抵御店庆大促流量冲击,用户数据泄露风险归零,门店线上核销系统稳定运行。

三、 工业互联网:工控接口防护+全链路监控

工业互联网核心痛点是工控设备接口安全、生产数据泄露与跨厂区运维难题。云WAF可专项防护工控API接口,拦截恶意调用与漏洞攻击,实现多厂区生产系统统一安全监控。某重工企业通过云WAF防护旗下生产线IoT接口,拦截多次非法访问,保障生产数据安全,跨厂区运维效率提升55%。

综上,云WAF的核心价值的是“场景化适配”,无需行业改造现有架构,就能精准解决各领域安全痛点,成为数字化转型的可靠安全支撑。

-

云WAF的行业适配优势:筑牢细分领域安全防线

查看更多>

云WAF的核心竞争力,在于能深度适配不同细分行业的业务特性与安全诉求。针对传媒、智慧物流、消费金融等领域的专属痛点,它跳出“通用防护”框架,提供定制化能力,既解决核心风险,又适配行业运营节奏。

一、 传媒行业:版权保护+内容安全双赋能

传媒行业核心痛点是影视、综艺、原创图文的盗播、盗爬问题,同时需保障内容分发链路稳定。云WAF可精准识别恶意爬虫、盗播链接与非法下载行为,结合AI行为建模拦截针对性攻击,同时适配多终端分发场景。某影视传媒公司上线线上播放平台后,启用云WAF拦截盗播与内容爬取,盗播率降至1%以下,保障付费内容营收,同时支撑百万用户并发观看无卡顿。

二、 智慧物流:IoT接口防护+数据合规兜底

智慧物流依赖IoT设备接口、订单管理系统与跨区域节点联动,痛点集中在接口恶意调用、订单数据泄露与跨节点管控难题。云WAF可专项防护IoT接口免受漏洞攻击与非法调用,加密存储订单与客户信息,同时实现多仓储节点统一管控。某全国性物流企业通过云WAF防护旗下货运IoT接口与订单系统,拦截多次恶意调用攻击,保障货物追踪与订单流转安全,跨区域运维效率提升50%。

三、 消费金融:用户隐私保护+合规落地提速

综上,云WAF的优势在于“精准适配”,无需行业额外改造业务架构,就能贴合传媒、物流、金融等领域的专属需求,成为各行业数字化转型的轻量化安全抓手。

-

销售

成为合作伙伴 联系销售: 13486113273155457792121348611049213845109681 -

入门

免费版 付费版 白皮书 -

社区

小红书 -

开发人员

技术资源 Goodwaf Workers AI算法系统 -

支持

支持 Goodwaf 状态 合规性 -

公司

关于Goodwaf 我们的团队 新闻